Black Basta和Cactus勒索软件组织已扩充其攻击手段,如今利用 BackConnect 恶意软件巩固在被攻陷机器上的立足点。根据Trend Micro托管式扩展检测与响应(Managed XDR)及事件响应(IR)团队近期的一份报告,已观察到这些组织在部署 QBACKCONNECT,这是一种与臭名昭著的 QakBot 加载器恶意软件相关的变种,而 QakBot 加载器恶意软件在 2023 年的 Operation Duckhunt 打击行动中被捣毁。

Black Basta和Cactus勒索软件组织综合运用社会工程手段、滥用合法工具以及基于云的基础设施,将恶意活动融入企业正常工作流程。

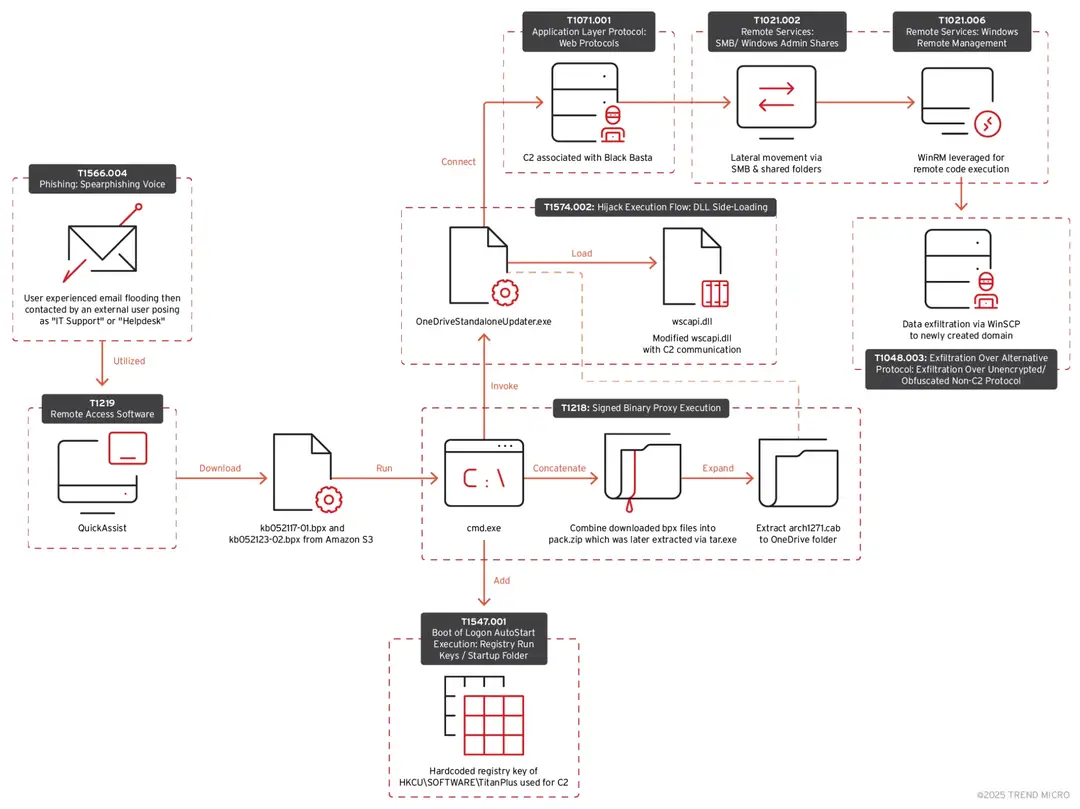

攻击者采用多种社会工程技术来获取企业环境的访问权限,包括:

1.Microsoft Teams仿冒 —— 攻击者假扮成信息技术人员,诱使用户授予访问权限。

2.Quick Assist利用 —— 滥用 Windows 内置工具对受害者机器建立远程控制。

3.OneDriveStandaloneUpdater.exe 旁加载 —— 攻击者利用微软 OneDrive 的更新过程执行恶意动态链接库(DLL)并安装 BackConnect 恶意软件。

报告指出:“攻击者利用社会工程手段诱使受害者给予他们初始访问权限。攻击者滥用微软团队进行仿冒和权限提升。”

一旦进入系统,BackConnect 恶意软件就会建立持久的远程连接,使攻击者能够:

1.执行命令并窃取敏感数据。

2.盗取登录凭证、财务信息和个人文件。

3.进一步部署勒索软件。

Trend Micro表示:“这种新的 BackConnect 恶意软件(QBACKCONNECT)存在一些迹象,表明它与 QakBot 有关联,在 QakBot 被捣毁之前,它是Black Basta主要使用的初始访问方式。”

Trend Micro的威胁情报数据显示,自 2024 年 10 月以来,Black Basta在全球范围内发动攻击,主要集中在北美和欧洲:

1.北美:21 起违规事件(美国 17 起,加拿大 5 起)

2.欧洲:18 起违规事件(英国 5 起)

制造业是受攻击最多的行业,其次是金融咨询和房地产行业。

报告写道:“据报道,2023 年,Black Basta背后的组织从受害者那里勒索了价值 1.07 亿美元的比特币。”

Trend Micro研究人员还观察到,Cactus勒索软件运营者采用了类似的战术、技术和程序(TTPs),这表明两个组织之间可能存在交叉影响。

报告解释称:“从两个组织 TTPs 的重叠情况来看,Black Basta的一些关键成员已离开该组织,加入了Cactus勒索软件行动。”

值得注意的是,观察到Cactus运营者的行为包括:

1.使用邮件轰炸和微软团队仿冒来欺骗用户。

2.部署 WinSCP 以便在受感染系统间进行文件传输。

3.通过禁用安全功能和部署 SystemBC 代理恶意软件攻陷 ESXi 主机。

Black Basta和Cactus勒索软件组织不断完善其策略,利用 BackConnect 恶意软件提高其运营韧性。随着勒索软件行为者利用合法企业工具绕过传统防御,主动监测和强大的安全框架仍然是最有效的应对措施。