零信任安全架构(Zero Trust Security Architecture)是一种网络安全防护理念,其核心思想为“永不信任,始终验证” 。

在传统的 IT 安全模型中,一个组织的安全防护像是一座城堡,由一条代表网络的护城河守护着。在这样的设置中,很难从网络外部访问组织的资源。同时,默认情况下,网络内的每个人都被认为是可信的。然而,这种方法的问题在于,一旦攻击者获得对网络的访问权,并因此默认受到信任,那么组织的所有资源都面临着被攻击的风险。

传统的网络安全防护模式是基于边界防御,即内部网络被视为可信任的区域,而外部网络被视为不可信任的区域。但随着网络攻击手段的不断升级和演变,传统的边界防御已经无法满足对网络安全的需求,因此零信任安全架构应运而生。

零信任安全不仅承认网络内部和外部都存在威胁,而且还假定攻击是不可避免的(或可能已经发生)。因此,它会持续监控恶意活动,并限制用户只能访问完成工作所需的内容。这有效地防止了用户(包括潜在的攻击者)在网络中横向移动并访问任何不受限制的数据。

简而言之:默认情况下不应该信任网络内部和外部的任何人/设备/系统,需要基于认证和授权重构访问控制的信任基础。

John Kindervag于2010年提出了最初的零信任模型。作为Forrester Research的首席分析师,Kindervag意识到,传统的访问模式基于过时的假设,即企业应该信任其网络内的一切。当时的想法是,基于外围的安全(即防火墙)足以验证用户访问并完全确保网络安全。

但是,随着越来越多的员工开始通过各种类型的设备和各种连接远程访问系统,这种信任结构被证明不足以有效管理分布式员工。Kindervag意识到了这一漏洞,并开发了零信任系统(Zero Trust)作为应对措施。

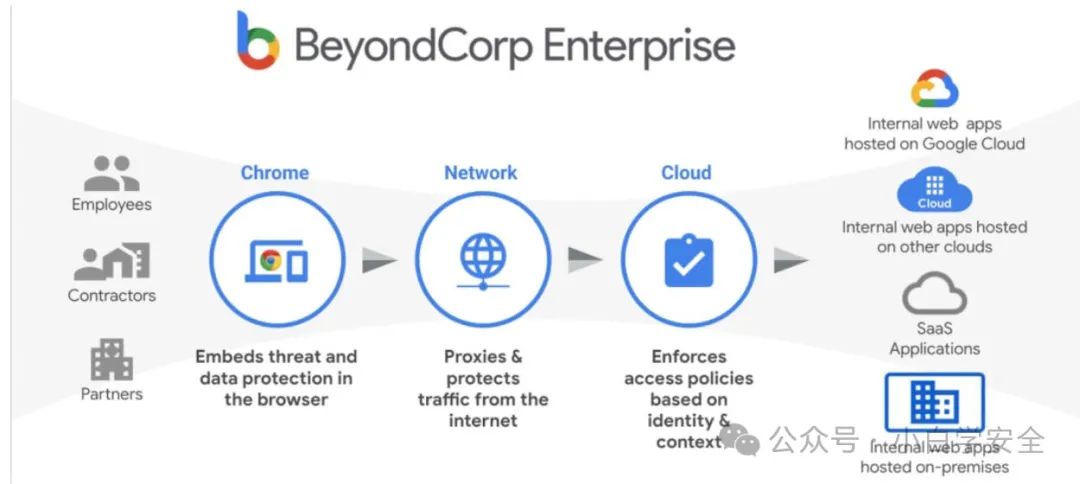

与此同时,谷歌也开始开发自己的零信任系统。谷歌创建了 BeyondCorp,用于将传统的虚拟专用网络 (VPN) 访问策略迁移到一种新的基础架构,在这种基础架构中,没有任何系统是可信的,所有端点都对访问进行控制和监控。后来,谷歌又开发了BeyondProd,提供了一种零信任方法,用于在云优先的微服务环境中安全地管理代码部署。

零信任是一个集成的、端到端安全策略,基于三个核心原则:

1.永不信任,始终验证:始终基于所有可用数据点进行身份验证和授权,包括用户身份、位置、设备、数据源、服务或工作负载。持续验证意味着不存在可信区域、设备或用户。

2.假设有漏洞:通过假设防御系统已经被渗透,可以采取更强大的安全态势来应对潜在威胁,从而在发生漏洞时将影响降到最低。

3.应用最低权限访问:零信任遵循最低权限原则 (PoLP),该原则限制任何实体的访问权限,只允许执行其功能所需的最小特权。

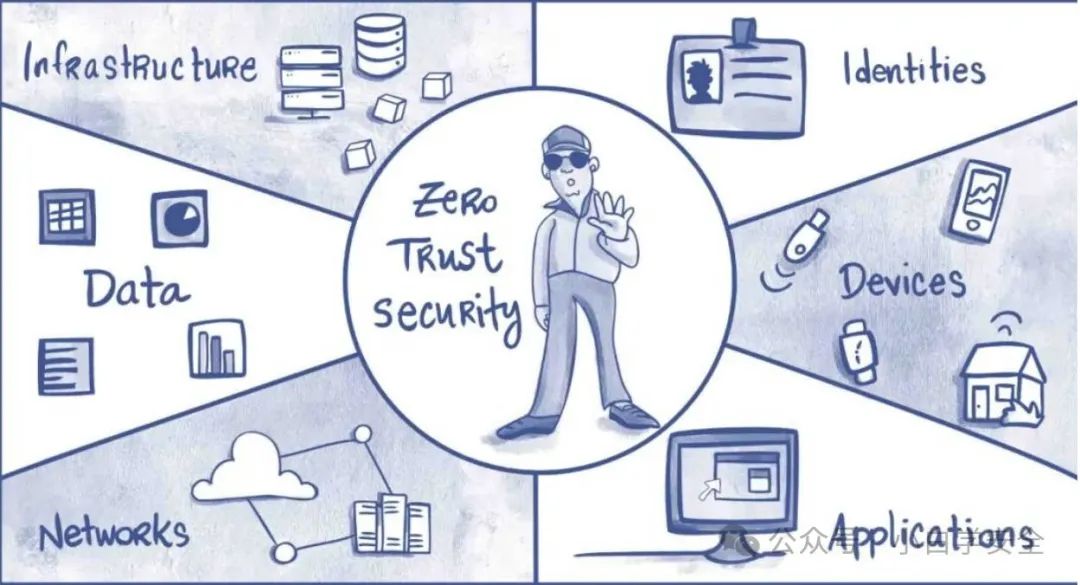

三大核心原则为构建零信任架构 (ZTA) 奠定了基础,八大支柱构成了一个防御架构,旨在满足当今复杂网络的需求。

1.身份与访问管理(IAM)

定义:身份与访问管理(IAM)是零信任架构的核心支柱之一,负责管理用户和设备的身份验证和授权。

功能:IAM 系统确保只有经过身份验证和授权的用户和设备才能访问网络资源。它包括多因素认证(MFA)、单点登录(SSO)和权限管理等功能。

重要性:通过 IAM,组织可以确保用户和设备的身份真实性和合法性,防止未经授权的访问。

2.设备信任

定义:设备信任确保所有接入网络的设备都是可信的,即设备必须符合组织的安全策略和标准。

功能:设备信任包括设备认证、设备状态评估(如是否安装了最新的安全补丁、是否运行了恶意软件等)和设备访问控制。

重要性:通过设备信任,组织可以防止不安全的设备接入网络,减少潜在的安全风险。

3.软件定义边界(SDP)

定义:软件定义边界(SDP)是一种网络安全技术,通过隐藏企业内部资源,只有经过认证和授权的用户和设备才能访问。

功能:SDP 通过建立动态的、基于身份的连接,确保只有合法的用户和设备才能访问特定的网络资源。

重要性:SDP 有效防止了未经授权的访问,减少了攻击面,提高了网络的整体安全性。

4.微分段(Microsegmentation)

定义:微分段是将网络划分为多个小的、独立的区域,每个区域都有自己的安全策略和访问控制。

功能:微分段通过限制网络流量和访问权限,防止攻击者在网络内部横向移动。

重要性:微分段提高了网络的安全性,减少了潜在的安全风险,确保了关键资源的安全。

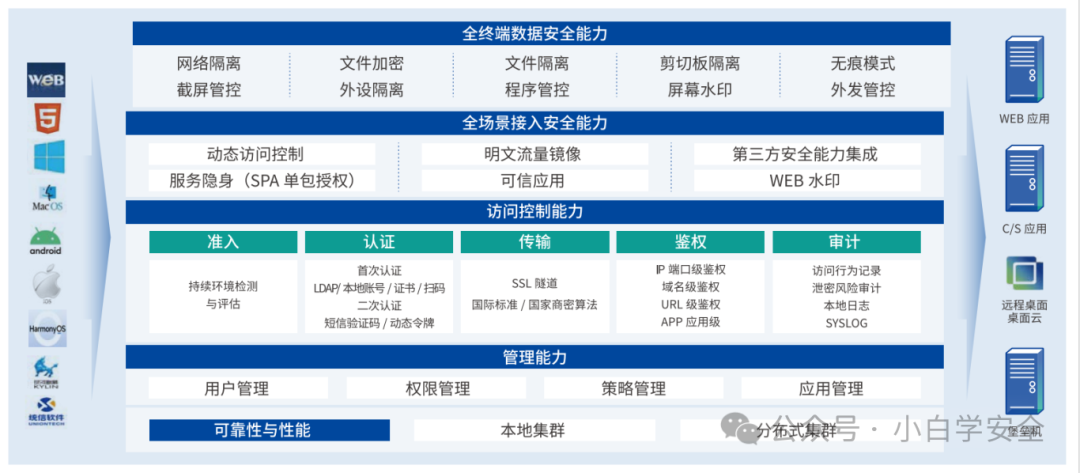

5.数据保护

定义:数据保护确保数据在传输、存储和使用过程中始终受到保护,防止数据泄露和篡改。

功能:数据保护包括数据加密、数据访问控制、数据丢失防护(DLP)等技术。

重要性:通过数据保护,组织可以确保敏感数据的安全,满足合规性要求,防止数据泄露。

6.安全分析与自动化(SOAR)

定义:安全分析与自动化(SOAR)通过收集、分析和整合来自多个安全设备和系统的日志信息,实现安全事件的自动化响应。

功能:SOAR 系统能够实时监测和分析网络流量,识别潜在的安全威胁,并自动采取响应措施。

重要性:SOAR 提高了安全运营的效率和效果,减少了安全事件的响应时间,增强了整体的安全防护能力。

7.零信任策略与自动化(ZPA)

定义:零信任策略与自动化(ZPA)是零信任架构中的一个重要组成部分,负责制定和执行零信任安全策略。

功能:ZPA 通过动态调整访问权限,确保用户和设备在每次访问时都符合最新的安全策略。

重要性:ZPA 确保了零信任架构的灵活性和适应性,能够及时应对不断变化的安全威胁。

8.持续监控与响应

定义:持续监控与响应确保网络和系统的安全状态始终处于监控之下,并能够及时响应潜在的安全威胁。

功能:持续监控与响应包括实时监控网络流量、用户行为和设备状态,及时发现和处理安全事件。

重要性:通过持续监控与响应,组织可以及时发现和应对安全威胁,减少潜在的安全风险,确保网络和系统的安全。

场景分析:某员工VPN账号被盗,为何零信任能阻止攻击者访问财务系统?

《网安60秒丨勒索病毒》