安全研究员Mohamed Shahat披露了影响GatesAir Maxiva UAXT 和 VAXT 发射机的三个严重漏洞。这些广泛部署的发射机应用于包括广播、交通和公共安全等多个行业。一旦这些漏洞被利用,可能会产生严重后果,从会话劫持、数据泄露到系统完全被攻破。

这些漏洞如下:

1.CVE – 2025 – 22960(会话劫持):此漏洞使未经身份验证的攻击者能够访问暴露的日志文件,有可能泄露与会话相关的敏感信息,如会话 ID 和身份验证令牌。攻击者可利用这一缺陷劫持活动会话,获取未经授权的访问权限,并在受影响设备上提升权限。

2.CVE – 2025 – 22961(数据泄露):攻击者可通过公开暴露的 URL 直接访问敏感的数据库备份文件(db)。这一漏洞可能导致敏感用户数据被获取,包括登录凭据,进而可能导致系统完全被攻破。

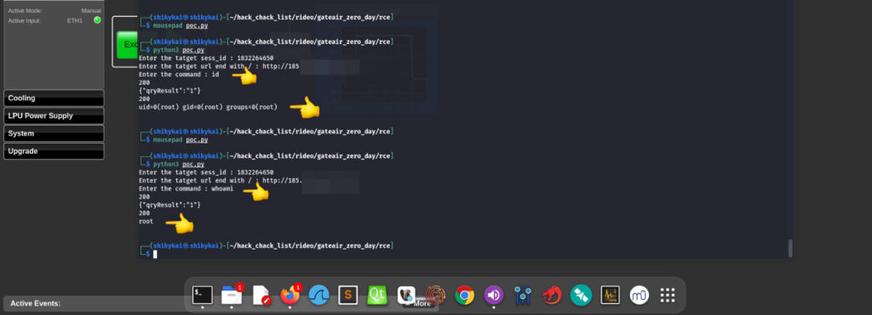

3.CVE – 2025 – 22962(远程代码执行):当调试模式启用时,拥有有效会话 ID 的攻击者可以发送特制的 POST 请求,在底层系统上执行任意命令。这个严重漏洞可能导致系统完全被攻破,包括未经授权的访问、权限提升,甚至可能完全控制设备。

概念验证漏洞利用代码已发布:

更严重的是,Shahat已经发布了概念验证漏洞利用代码,这使得恶意行为者更容易利用这些漏洞。这凸显了立即采取行动降低风险的紧迫性。

缓解措施:

GatesAir尚未发布针对这些漏洞的补丁。在此期间,建议使用受影响发射机的组织采取以下防御措施:

1.限制对敏感日志文件和目录的访问。

2.对日志和备份文件设置严格的文件权限。

3.避免记录与会话相关的敏感数据。

4.在存储前对敏感数据进行加密。

5.在生产环境中禁用调试模式。

6.实施更强大的身份验证和会话管理。

7.定期对系统及其文件处理流程进行安全审计。

强烈建议使用GatesAir Maxiva UAXT 和 VAXT 发射机的组织立即采取行动,保护其关键基础设施免受潜在攻击。